Comprendre ce qu’est un système critique

Pourquoi certains systèmes sont-ils considérés comme critiques ?

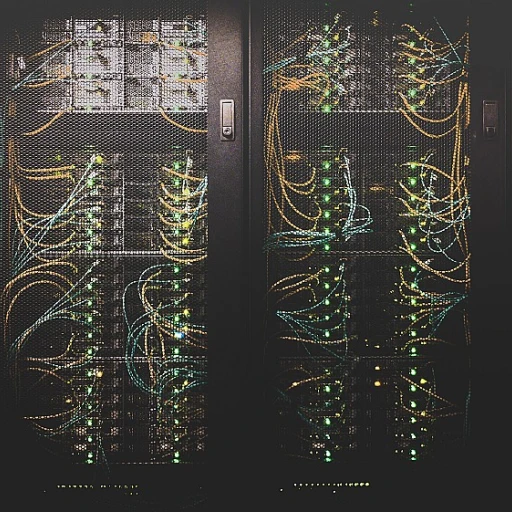

Les systèmes critiques occupent une place centrale dans la continuité des activités d’une organisation. Ils regroupent l’ensemble des infrastructures, services et applications dont la défaillance ou la compromission aurait un impact majeur sur la sécurité, la réputation ou la viabilité de l’entreprise. On parle ici de critical systems, mais aussi d’infrastructures critiques, qui peuvent inclure des réseaux industriels, des plateformes de gestion de données sensibles ou des systèmes de contrôle d’accès. Dans le contexte actuel, marqué par la digitalisation et l’essor des menaces cybernétiques, la protection de ces systèmes devient une priorité stratégique. La moindre faille dans la posture de sécurité peut ouvrir une véritable « fenêtre » aux attaques, mettant en péril l’ensemble de l’organisation. Les enjeux ne se limitent pas à la cybersécurité : ils concernent aussi la protection physique, la résilience opérationnelle et la conformité réglementaire.Quels sont les critères d’un système critique ?

Un système est qualifié de critique lorsqu’il répond à plusieurs critères :- Il supporte des processus essentiels à la mission de l’organisation (exemple : gestion des transactions, contrôle industriel, infrastructures de télécommunication).

- Sa compromission peut entraîner des pertes financières, des interruptions de service ou des atteintes à la sécurité des personnes.

- Il est soumis à des exigences réglementaires spécifiques (protection des données, normes homeland security, etc.).

- Il nécessite des mesures de protection renforcées, comme l’intrusion detection ou la mise en œuvre de digital twin pour anticiper les incidents.

Identifier les menaces spécifiques aux systèmes critiques

Panorama des menaces ciblant les infrastructures critiques

Les organisations font face à une évolution rapide des menaces, notamment sur leurs infrastructures critiques. Ces menaces concernent aussi bien les systèmes industriels, les réseaux informatiques que les services essentiels. La protection des systèmes critiques devient alors un enjeu majeur pour la sécurité de l’organisation.- Menaces cybernétiques : attaques par ransomware, tentatives d’intrusion, exploitation de failles zero-day. Les cybercriminels ciblent les infrastructures critiques pour perturber les services ou obtenir des rançons.

- Risques physiques : sabotage, accès non autorisé aux installations, ou destruction de matériel. La sécurité physique reste un pilier de la protection des systèmes critiques.

- Vulnérabilités internes : erreurs humaines, mauvaise configuration des systèmes, ou manque de sensibilisation des équipes. Ces facteurs peuvent ouvrir une « nouvelle fenêtre » d’attaque pour les menaces externes.

- Chaîne d’approvisionnement : l’achat vérifié de solutions et la mise en œuvre de mesures de sécurité dans la chaîne logistique sont essentiels pour éviter l’introduction de failles.

Les enjeux de la protection des systèmes critiques

La protection des infrastructures critiques repose sur une posture de sécurité adaptée. Les organisations doivent anticiper les menaces et renforcer leurs mesures de sécurité, notamment :- Déploiement de solutions d’intrusion detection et de surveillance continue.

- Utilisation de digital twin pour simuler des attaques et tester la résilience des systèmes.

- Adoption de standards internationaux comme ceux du CIS (Center for Internet Security) ou de Homeland Security pour la protection des critical systems.

- Évaluation régulière des mesures de protection existantes et adaptation face aux nouvelles menaces.

Évaluer les vulnérabilités internes et externes

Cartographier les failles potentielles dans l’organisation

L’évaluation des vulnérabilités internes et externes est une étape clé pour renforcer la protection des systèmes critiques. Les infrastructures critiques, qu’il s’agisse de réseaux industriels, de services cloud ou de systèmes d’information, sont exposées à des menaces cybernétiques toujours plus sophistiquées. Il est donc essentiel pour chaque organisation d’identifier précisément ses points faibles afin d’adapter sa posture de sécurité.

- Audit de sécurité : Réaliser un audit complet permet de détecter les failles dans les infrastructures, les applications et les processus métiers. Cette démarche doit inclure l’analyse des accès, la gestion des droits et la surveillance des flux réseau.

- Tests d’intrusion : Simuler des attaques aide à évaluer la résistance des systèmes critiques face à des menaces réelles. Les tests d’intrusion, associés à des outils d’intrusion detection, offrent une vision concrète des risques.

- Analyse des dépendances : Les organisations doivent cartographier les liens entre leurs infrastructures critiques et les services tiers. Une faille chez un fournisseur peut impacter toute la chaîne de valeur.

- Gestion des vulnérabilités : Mettre en place une veille sur les nouvelles failles découvertes dans les logiciels et matériels utilisés. L’utilisation de solutions comme le digital twin permet de simuler l’impact d’une attaque sur une infrastructure sans mettre en danger le système réel.

La mise en œuvre d’une stratégie de sécurité efficace passe aussi par l’intégration de solutions adaptées à l’évolution des menaces. Par exemple, la location évolutive IT offre une nouvelle fenêtre pour renforcer la flexibilité et la protection des infrastructures critiques, tout en optimisant les coûts et la gestion des équipements.

| Type de vulnérabilité | Exemple | Mesure de protection |

|---|---|---|

| Interne | Mauvaise gestion des accès | Contrôle d’accès renforcé, formation des équipes |

| Externe | Attaque par ransomware | Sauvegarde régulière, détection d’intrusion |

| Chaîne d’approvisionnement | Fournisseur non sécurisé | Vérification des partenaires, achat vérifié |

En anticipant les failles, les organisations peuvent ainsi renforcer la protection des infrastructures critiques et garantir la continuité de leurs services essentiels face aux menaces actuelles et futures.

Mettre en place des mesures de protection adaptées

Déployer des solutions de sécurité adaptées aux infrastructures critiques

Pour garantir la protection des systèmes critiques, il est essentiel de mettre en œuvre des mesures de sécurité robustes et adaptées à la nature des infrastructures. Les organisations doivent s’appuyer sur une combinaison de technologies, de processus et de bonnes pratiques pour renforcer leur posture de sécurité.- Détection d’intrusion et surveillance continue : Installer des solutions d’intrusion detection permet d’identifier rapidement toute activité suspecte sur les systèmes critiques. Une surveillance continue aide à anticiper les menaces cybernétiques et à réagir sans délai.

- Contrôle des accès : Restreindre l’accès aux infrastructures critiques uniquement aux personnes autorisées limite les risques d’intrusion. L’utilisation de systèmes d’authentification forte et la gestion rigoureuse des droits d’accès sont des mesures de protection incontournables.

- Sécurisation des réseaux et des communications : Segmenter les réseaux, chiffrer les échanges de données et mettre en place des firewalls adaptés sont des pratiques essentielles pour la protection des infrastructures critiques.

- Gestion des mises à jour et correctifs : Maintenir les systèmes à jour avec les derniers correctifs de sécurité réduit la fenêtre d’exposition aux vulnérabilités exploitées par les attaquants.

- Utilisation de technologies innovantes : L’intégration de solutions comme le digital twin permet de simuler des scénarios d’attaque et d’optimiser la mise en œuvre des mesures de sécurité.

Adapter les mesures de protection à l’évolution des menaces

Les menaces évoluent constamment, en particulier pour les infrastructures critiques. Les organisations doivent donc réévaluer régulièrement leurs dispositifs de sécurité et ajuster leurs mesures de protection. Cela inclut la prise en compte des nouvelles menaces cybernétiques, l’adoption de solutions de sécurité innovantes et la collaboration avec des experts en cybersécurité. L’achat vérifié de solutions de sécurité, la conformité aux standards internationaux (comme ceux du CIS ou de la Homeland Security) et la sensibilisation des équipes sont autant de leviers pour renforcer la protection des critical systems. Enfin, il est important de documenter toutes les mesures de sécurité mises en œuvre afin d’assurer une traçabilité et une amélioration continue de la posture sécurité de l’organisation.Former et impliquer les équipes

Impliquer les équipes dans la protection des infrastructures critiques

La sécurité des systèmes critiques ne repose pas uniquement sur la technologie ou les mesures de protection mises en œuvre. Les équipes, au cœur de l’organisation, jouent un rôle essentiel pour garantir la posture de sécurité globale. Leur implication active permet de renforcer la résilience face aux menaces cybernétiques et aux risques d’intrusion.- Sensibilisation continue : Organiser régulièrement des sessions de formation sur les menaces spécifiques aux infrastructures critiques et sur les bonnes pratiques de cybersécurité. Cela inclut la reconnaissance des tentatives de phishing, la gestion des accès et la réaction face à une alerte de détection d’intrusion.

- Simulations d’incidents : Mettre en place des exercices pratiques, comme des simulations d’attaque ou des tests de réponse à incident, pour préparer les équipes à agir efficacement en cas de crise. L’utilisation d’un digital twin peut aider à reproduire des scénarios réalistes sans impacter les systèmes réels.

- Responsabilisation individuelle : Chaque membre doit comprendre l’importance de sa contribution à la protection des systèmes critiques. Cela passe par des rappels réguliers sur la gestion des mots de passe, la vigilance face aux comportements suspects et le respect des procédures internes.

- Collaboration interservices : Favoriser la communication entre les équipes IT, les responsables de la sécurité (CIS) et les autres services. Une approche collaborative permet d’identifier plus rapidement les failles potentielles et d’adapter les mesures de sécurité aux nouvelles menaces.

Adapter la formation aux évolutions des menaces

Les menaces évoluent constamment, tout comme les infrastructures critiques et les services associés. Il est donc essentiel d’actualiser régulièrement les programmes de formation pour intégrer les nouvelles techniques d’attaque et les solutions de protection émergentes. Par exemple, la sensibilisation à la protection des infrastructures critiques doit inclure les enjeux liés à la digitalisation, à la gestion des accès distants et à la mise en œuvre de solutions d’intrusion detection. En impliquant activement les équipes dans la protection des critical systems, les organisations renforcent leur capacité à anticiper et à réagir face aux menaces, tout en assurant la continuité des services essentiels.Anticiper et gérer les incidents

Préparation et réaction face aux incidents : une question de posture

Dans le contexte des infrastructures critiques, il est essentiel que les organisations adoptent une posture de sécurité proactive. Les menaces cybernétiques évoluent constamment, et même avec des mesures de protection avancées, le risque zéro n’existe pas. La capacité à anticiper et à gérer les incidents devient alors un pilier fondamental de la protection des systèmes critiques.- Détection rapide : L’utilisation de solutions d’intrusion detection adaptées aux infrastructures critiques permet d’identifier rapidement toute activité suspecte. Cela réduit la fenêtre d’exposition et limite les impacts potentiels sur les services essentiels.

- Plans de réponse : Chaque organisation doit mettre en œuvre des plans d’action clairs pour faire face aux incidents. Ces plans doivent inclure des procédures pour isoler les systèmes critiques, informer les parties prenantes et assurer la continuité des opérations.

- Simulation et entraînement : Les exercices réguliers, comme le recours à un digital twin des infrastructures, permettent de tester la réactivité des équipes et d’identifier les axes d’amélioration. Cela renforce la posture sécurité globale.

- Collaboration avec les autorités : En cas d’incident majeur, la coordination avec les organismes de homeland security et les acteurs spécialisés dans la protection des infrastructures critiques est indispensable pour limiter les conséquences et accélérer la reprise.